Nelson Uto, P&D em segurança na Samsung Brasil, começa explicando que a Samsung não mede esforços para providenciar uma excelente experiência de uso em seus dispositivos, sem deixar de lado a preocupação com segurança. Uto afirma que não basta oferecer segurança, falando que a obrigação de engenheiros e desenvolvedores devem “ajudar o usuário a se proteger”, criando interfaces e fornecendo informações claras e de fácil compreensão.

Como se cria uma solução de segurança

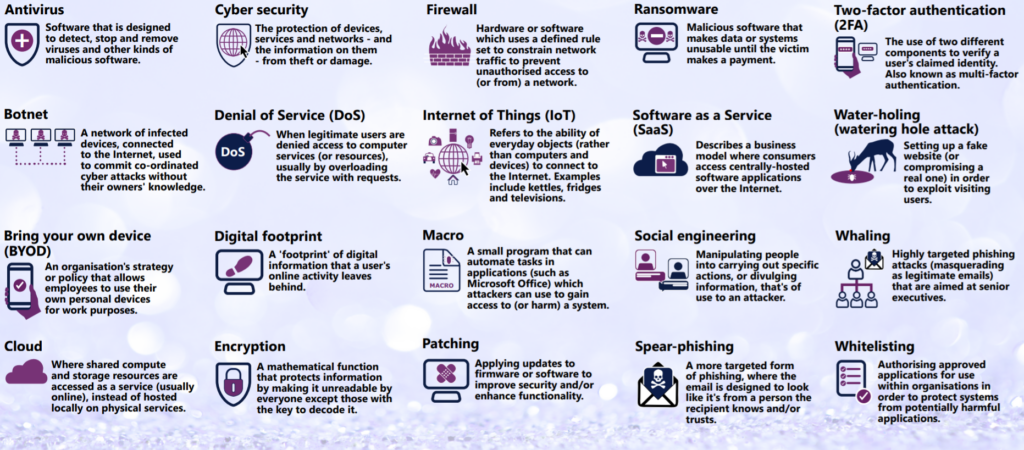

Segundo Nelson, pensa-se em que tipos de ameaças o usuário está sujeito – e elas são muitas, conforme se vê no Glossário de ameaças da NCSC (Nacional Cyber Security Centre), uma organização do Governo do Reino Unido que fornece aconselhamento e apoio ao setor público e privado sobre como evitar ameaças à segurança de computadores. O glossário possui uma série de expressões e frases com o intuito de criar um conjunto de definições simples para termos comuns de segurança cibernética. No caso das conexões sem fio (Wi-Fi), por exemplo, existe a possibilidade de que o usuário seja atacado ou tenha sua privacidade violada ao acessar redes inseguras. Pensando nesse risco, a Samsung lançou, a partir do Galaxy S10, um módulo de segurança para redes sem fios, que detecta a insegurança em redes Wi-Fi e evita que o usuário se conecte a elas. Em razão das sofisticadas táticas usadas por hackers, a proteção vai além do software e tem o auxílio de componentes do hardware do smartphone.

Análise contínua

A cada dia, hackers identificam vulnerabilidades em um ou mais dispositivos eletrônicos e as usam para desenhar ataques. Depois que isso acontece, muitos dispositivos acabam infectados pelo malware. Ao identificar essa ocorrência, empresas como a Samsung avaliam amostras do malware e repassam ao time de engenharia reversa para que seja criada uma solução. Então, a correção é desenvolvida e distribuída e, com isso, espera-se que todos os aparelhos com a vulnerabilidade se tornem protegidos. “Software não consegue proteger sozinho o software”, afirma Nelson. Por essa razão, ele explica que são criadas medidas de software combinadas com recursos de hardware dos aparelhos. Em alguns casos, para proteger um smartphone, por exemplo, o sistema até “queima” um componente de hardware interno, bloqueando a violação de forma física e real.

Segurança por meio do Samsung Knox

William Comar, responsável pelas soluções Knox da Samsung voltadas ao mercado corporativo, comenta sobre essa plataforma que vem embarcada em dispositivos da Samsung. O Knox funciona com camadas adicionais ao sistema operacional do dispositivo e inclui verificações de integridade de hardware, processos de checagem na inicialização (secured & trusted boot) e arquitetura de mensuramento de integridade do kernel do aparelho. Todas são etapas que podem bloquear o acesso de um malware ou atividade ilegal. Toda essa segurança foi também estendida aos usuários não corporativos com a chegada da Pasta Segura. Baseando-se nos mesmos critérios de segurança de dispositivos corporativos, a Pasta Segura é criptografada e cria um ambiente onde o usuário pode salvar arquivos e até instalar aplicativos, de forma que eles estejam protegidos por camadas adicionais de segurança.

Proteção de Dados

Ruben Longobucco, responsável pela segurança da Telefônica / Vivo, lembra que a operadora tem áreas responsáveis pela segurança digital, segurança patrimonial e governança. Ele começa falando da LGPD (lei de proteção e privacidade de dados), explicando que a operadora já desenvolveu toda uma metodologia de trabalho para se adaptar à nova lei, que entrará em vigor em agosto de 2020. A operadora irá realizar workshops com fornecedores, onde explica como empresas podem se adaptar a essa nova realidade.

Instalação de aplicativos confiáveis

Todo cuidado é pouco e, por mais funcional que pareça, nem todos os aplicativos são confiáveis. Tanto na App Store quando na Play Store, prefira aplicativos que possuam notas boas e um bom número de comentários positivos). Alguns desses Apps também podem pedir acesso à dados do seu smartphone que não precisam. Analise a proposta do App e veja se vale a pena permitir acesso à dados do seu smartphone. Outra dica importante é evitar baixar arquivos direto pela internet. Pode não parecer, mas o smartphone é até mais vulnerável e mais suscetível de sofrer roubo de dados que um computador. Por isso, evite fazer downloads usando o navegador do smartphone, para que não aja futuros problemas de vírus e invasão. Caso seja extremamente necessário, opte apenas por endereços verificados e confiáveis. Faça uma breve pesquisa antes.

Biometria nos serviços da Vivo

A Vivo implantou, em março de 2019, um sistema de biometria facial e documental online dos clientes nas lojas próprias autorizadas e revendas de todo o Brasil. O projeto traz segurança e redução de perdas, gera comodidade, agilidade, promove experiência digital e aumenta a experiência do cliente. Ele inclui o atendimento, foto com selfie do cliente, digitalização dos documentos, captura de voz, assinatura digital para o contrato e agendamento de serviços. Tudo é feito pelo atendente da Vivo, com recursos instalados em um tablet. Os dados de clientes coletados pela Vivo / Telefônica ajudam a empresa a identificar padrões de comportamento que, se quebrados, podem alertar à companhia sobre a ocorrência de fraudes.

Aparelhos Roubados: como evitar o acesso aos dados

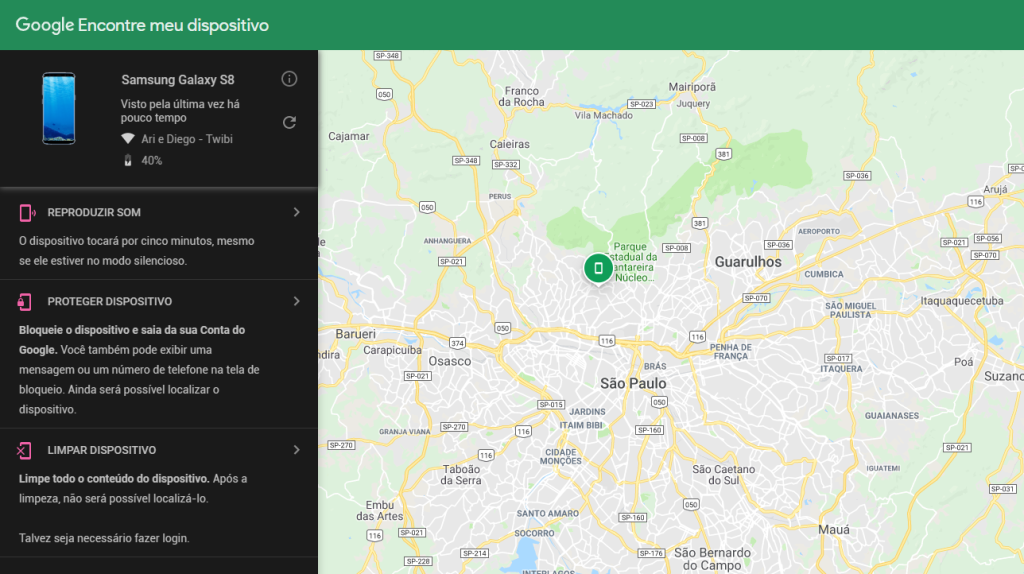

A Vivo recomenda que o consumidor use os recursos de criptografia do aparelho (disponíveis na plataforma Knox, por exemplo), de forma a minimizar o vazamento de dados na eventualidade de ter o smartphone perdido ou roubado. Outro recurso importante, mas nem sempre ativado pelo usuário, é o “Encontre meu aparelho”. Dispositivos Android e iPhones possuem esse tipo de ferramenta pré-instalada no smartphone, mas nem todo mundo sabe que, para que elas funcionem, é preciso acessar, configurar e testar o recurso antes que uma eventualidade aconteça.

Como ativar o “Encontre meu aparelho” no Android e iPhone

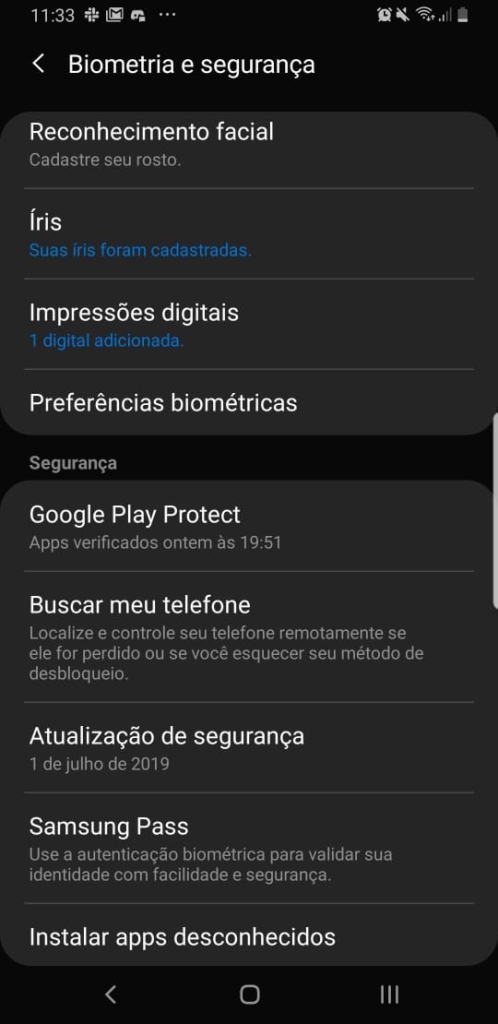

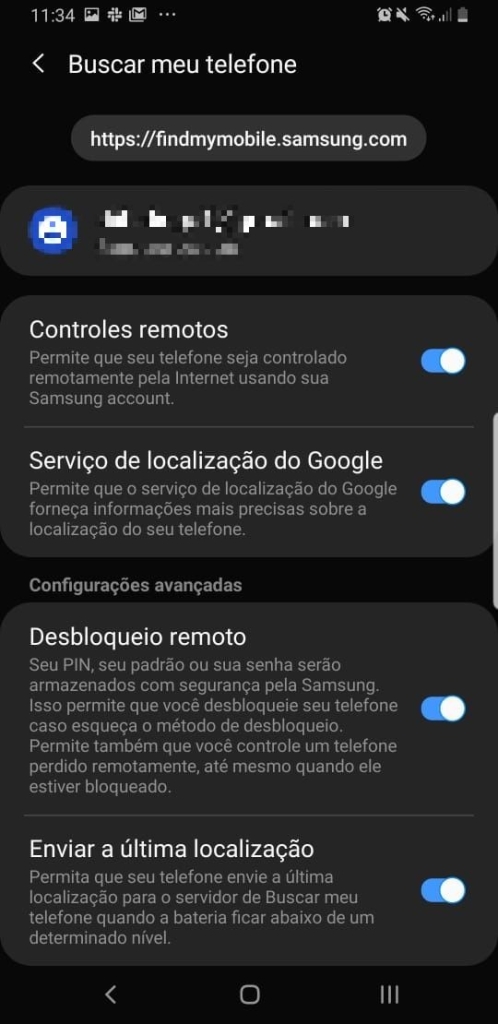

A ferramenta disponibilizada pelas empresas é de suma importância para a proteção de seus dados no caso de perda ou roubo do aparelho. Saiba como ativar a função para bloquear seus dados ou até mesmo apagá-los do dispositivo remotamente: Antes de mais nada, é bom lembrar que o “Encontre meu aparelho” só será efetivo se o usuário estiver cadastrado nas contas do smartphone. Em smartphones Samsung, é imprescindível estar logado no Samsung Account e Conta Google. Em smartphones com iOS, se cadastrar no iCloud é essencial que o smartphone consiga encontrar sua localização. Após o cadastro nas respectivas contas, outro passo importante é encontrar o menu de autorização de administradores de serviço dentro do aparelho e confirmar que a autorizações dos aplicativos estejam ativadas. Em smartphones Samsung com a interface OneUI, siga o caminho Configurações > Biometria e Segurança > Buscar Meu Telefone e certifique-se de que as opções estejam ativadas.

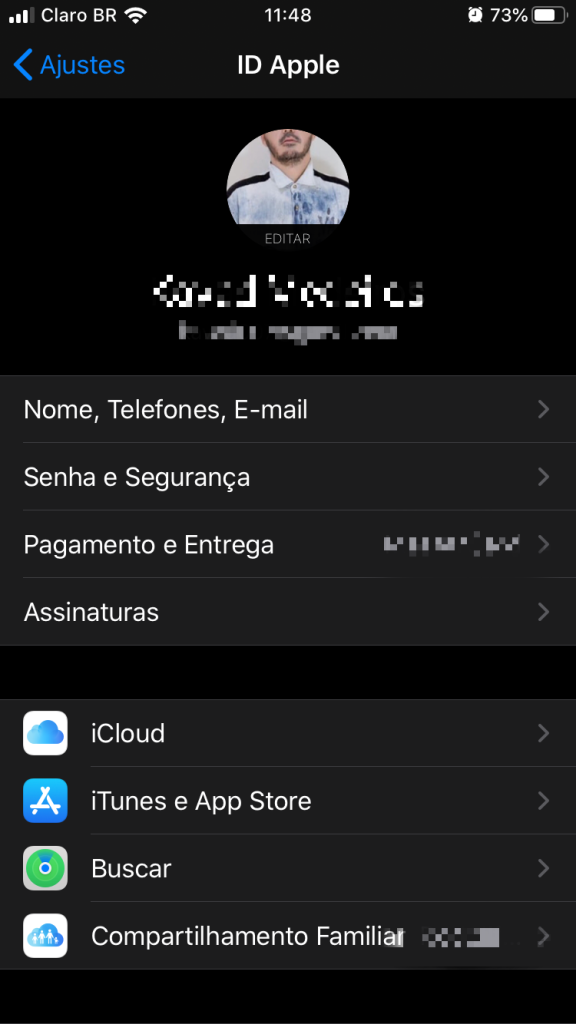

Nos iPhones, você pode ativar para compartilhar a localização com seus amigos e familiares. Para ativar, siga o caminho Ajustes > Perfil > Buscar e adicione os contatos confiáveis.

Android

No Android, Acesse o site Encontrar seu smartphone do Google e selecione o dispositivo a ser localizado na lista. Selecione a ação para aquele dispositivo, como tocar um alarme, localizar no Google Maps, bloquear o aparelho ou simplesmente limpar todos os dados do dispositivo. Lembre-se de que o aparelho necessita estar ligado para a ação escolhida ocorrer.

iPhone

Inicie a sessão em icloud.com/find usando um Mac ou PC e selecione o dispositivo na lista a ser localizado. Na barra inferior, selecione a ação para aquele dispositivo. A Apple permite a ação de tocar um alarme, colocar em modo perdido, onde o usuário coloca a informação de contato na tela de bloqueio para facilitar o contato com o dono, ou apagar dados, onde todos os dados do dispositivo serão apagados. Lembre-se que a Apple permite a realização dessas ações em um dispositivo offf-line, mas a ação ocorrerá somente quando ele ficar online. Gostou das dicas de segurança da Vivo e Samsung? Diga nos comentários qual medida de segurança você usa nos comentários.

Leia também