Restaurar dados a partir do backup;Extrair arquivos a partir de e-mails;Procurar por contatos e informação em mensageiros.

Os desenvolvedores de software, como a Microsoft e o Windows 10 não têm uma solução para o problema, tornando a opção mais efetiva restaurar a base de dados do SQL Server a partir do último backup. No entanto, e se o servidor não puder ser restaurado a partir do backup? O que fazer se o ransomware também encriptou o backup?

Bug do vírus Ransomware

Vírus espalham devido a vários bugs em programas, sistemas operacionais e através de engenharia social. No entanto, os vírus são programas, então eles também têm bugs e vulnerabilidades. O vírus ransomware, por exemplo, precisa encriptar o máximo número de arquivos rapidamente. Para arquivos pequenos, como Excel, Word, PowerPoint, Project, AutoCAD, CorelDRAW, e outros arquivos de dados, o processo de encriptação é rápido.4 E se acontecer se um vírus encontrar um arquivo longo, como um FoxPro ou Microsoft Access database? Neste caso, o vírus usualmente encripta o começo do arquivo e move para o próximo no disco. Isso dá um pouco de esperança para os usuários. Microsoft SQL Servers guarda arquivos em arquivos MDF e NDF. O tamanho desses arquivos é impressionante: gigabytes e terabytes. Para seu arquivamento, discos largos são usados, usualmente baseado em controladores RAID. Cada arquivo começa com um cabeçalho pequeno, seguido por quantidades largas de informação de serviço para acesso rápido aos dados, informação de serviço descrevendo dados de usuário e similares. Na maioria dos casos o vírus encripta a maior parte dos dados de serviço em arquivos MDF e NDF. Ainda assim, as páginas contendo dados no arquivo permanecem sem encriptação.

Recuperação SQL Server Data Indireta

Existem algumas ferramentas sofisticadas que consegue ler dados e juntar todas as páginas e blocos de dados se a informação de serviço não estiver mais disponível devido ao ataque do vírus. Ainda assim, o próximo passo é procurar pela ferramenta (utilidade, serviço, ou outro método) que pode analisar dados em arquivos MDF e NDF; a utilidade de recuperação pode fazer isso para base de dados danificadas do Microsoft SQL Server. Eles resolvem problemas similares sob as mesmas condições iniciais quando uma parte do arquivo da base de dados está faltando ou corrompida. A utilidade mais acessível e simples para esses objetivos é o Recovery Toolbox for SQL Server. O software foi desenvolvido há mais de 10 anos a partir das primeiras versões do Microsoft SQL Server (6.5, 7.0, 2000) até as mais recentes (2017, 2019).

Recuperar a base de dados do SQL Server depois do ataque do vírus ransomware

Uma vez que Recovery Toolbox for SQL Server foi desenvolvido para apenas um objetivo (recuperar base de dados danificadas do Microsoft SQL Server), ele contém apenas algumas configurações. A utilidade é feita na forma de um assistente passo-a-passo, e a cada estágio, o usuário faz algumas ações simples: No estágio inicial, a utilidade lê e analisa a base de dados encriptada do SQL Server por um período longo; esse é o estágio mais crucial da operação do programa. Quanto maior o tamanho do arquivo fonte e complexidade dos dados, mais longo será o período que o programa vai rodar neste estágio. Se há um servidor poderoso disponível, pode levar um dia para o programa passar pelos arquivos de tamanho 1-5 Tb. Tudo que foi restaurado do arquivo MDF encriptado é apresentado para o usuário em forma de tabelas convenientes e listas dentro do Recovery Toolbox for SQL Server. O usuário pode navegar através das páginas contendo dados, tabelas, funções definidas pelos usuários e procedimentos. Se o arquivo MDF foi analisado com sucesso, então as listas e tabelas na 2ª página do programa não estão vazias. De outra forma, não há nada para ver e não há nada para pagar uma vez que a versão demo do Recovery Toolbox for SQL Server é grátis. Se a análise do arquivo encriptado foi bem-sucedida, então você deve escolher como salvar os dados:

Como scripts SQL em vários arquivos separados; Alternativamente, exportar dados para uma nova base de dados do Microsoft SQL Server.

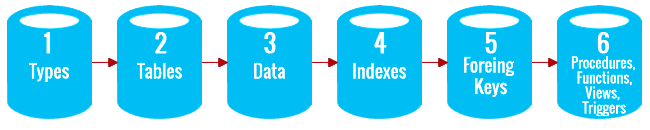

Atenção: quando restaurando uma base de dados do SQL Server depois de um ataque do vírus ransomware, há uma chance de perder uma parte dos dados; também, a integridade dos dados pode ser comprometida. Como resultado, Chaves primárias e estrangeiras provavelmente não irão funcionar; isso é revelado no estágio de execução dos scripts SQL com Chaves primárias e/ou Chaves estrangeiras depois dos dados já terem sido importados em base de dados. Scripts com Chaves primárias não serão executados ou serão executados com erros. A sequência de execução de scripts SQL quando exportando dados para uma nova base de dados: Essa sequência de scripts é apresentada no arquivo de instalação .bat, que o Recovery Toolbox for SQL Server salva na pasta com todos os outros scripts SQL. Apenas execute este arquivo com os parâmetros necessários (Nome do servidor, nome da base de dados, nome de usuário e senha) na linha de comando. Você pode ter que rodar esse script várias vezes para importar os dados na base de dados mais completa.

Recuperar a base de dados sem pagamento

Agora, se um vírus ransomware encriptou sua base de dados do SQL Server, então você pode tentar recuperar os dados sem pagamento. Para isso, você deve: Conseguiu eliminar o vírus ransomware da sua vida? Deixe nos comentários!